В статье рассказывается:

- Описание вируса троян

- Виды вирусов троянов

- Способы защиты от троянов

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

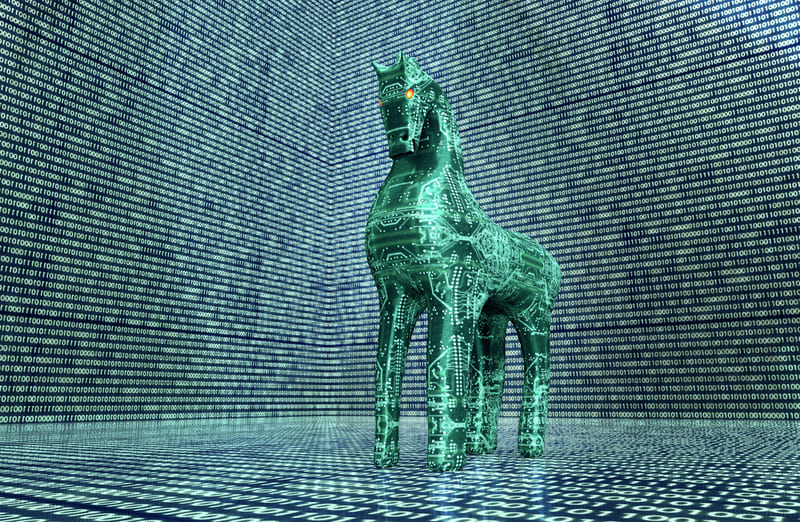

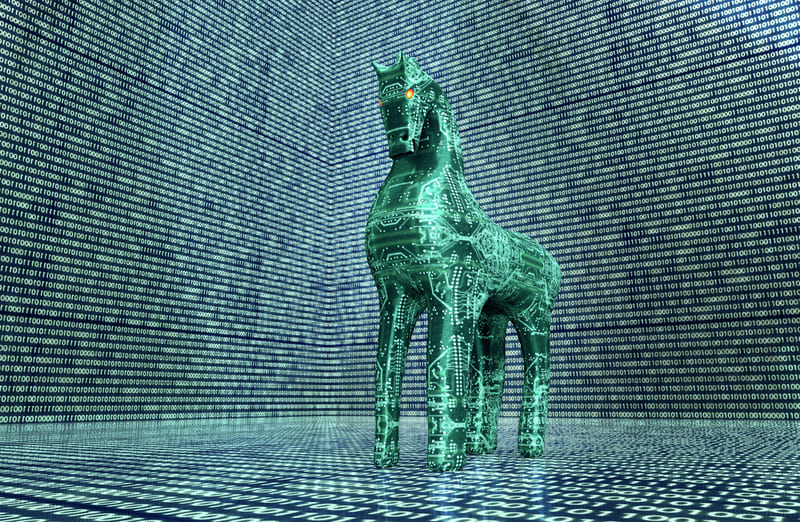

Описание вируса троян

Это вредоносное программное обеспечение ассоциируют с мифологическим троянским конём. «Троянский конь» – важный элемент древнегреческого мифа о завоевании Трои. Осада города длилась долгое время, и греки не могли придумать способ, как переломить ситуацию. Тогда они построили из дерева красивого коня и перенесли его к воротам Трои в качестве подарка.

На самом деле внутри этой постройки скрывались греческие воины. Когда поселенцы осаждённого города занесли подарок внутрь, солдаты дождались наступления темноты и выбрались из коня, атаковав гарнизон Трои.

Вирусы трояны тоже используют маскировку, чтобы проникнуть в систему. Вредоносное ПО начинает свою разрушительную деятельность после внедрения в систему. Трояны наносят ущерб пользователям или программному обеспечению устройств. Есть много вредоносных программ такого типа, созданных для разных целей: от захвата контроля над заражённым устройством до получения конфиденциальных данных.

Впервые термин «троян» по отношению к вредоносному программному обеспечению был применён в 1974 году. Это случилось в ходе анализа существующих программ-вредителей в США. Термин широко распространился после 1980 года.

Самым первым компьютерным вирусом трояном, получившим огласку и вызвавшим общественный резонанс, был AIDS Trojan 1989 года. Злоумышленники использовали его следующим образом: по почте были разосланы дискеты, якобы содержащие в себе данные о больных СПИДом. Но это было не так.

На самом деле на дискетах была установлена программа-вредитель, которая проникала в систему компьютера и зашифровывала информацию о файлах, находящихся в ней. Затем программа предлагала жертвам отправить несколько миллионов долларов на почтовый ящик в Панаме, чтобы вернуть доступ к данным.

Изначально программу-вредитель продавали правоохранительным органам, но считается, что ей пользовались и диктаторы. FinFisher использует множество способов маскировки, что уменьшает шансы найти вирус. Он может выглядеть как обычное электронное письмо, поддельное обновление установленных приложений, а также инсталлятор различных программ с подтверждённой репутацией, например, браузеров или плееров для просмотра видео.

Трояны могут наносить вред не только различным типам компьютеров, но и мобильным устройствам. Особенно часто атакам со стороны вирусов этого типа подвергаются телефоны на базе Android. Например, программы типа DoubleLocker. Они проникают в устройство, замаскировавшись под обновление Adobe Flash Player. После того, как пользователь скачает вирус, программа атакует системные файлы и заблокирует экран при помощи случайно выбранного пин-кода.

входят в ТОП-30 с доходом

от 210 000 ₽/мес

Скачивайте и используйте уже сегодня:

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ бесплатных нейросетей для упрощения работы и увеличения заработка

Только проверенные нейросети с доступом из России и свободным использованием

ТОП-100 площадок для поиска работы от GeekBrains

Список проверенных ресурсов реальных вакансий с доходом от 210 000 ₽

Затем программа-вредитель потребует перевести средства на счёт злоумышленника, чтобы получить возможность избавиться от вируса трояна и разблокировать устройство.

Виды вирусов троянов

Бэкдоры

Это самый простой, но в то же время и наиболее опасный тип вредоносного ПО. Бэкдор может открывать доступ в систему для загрузки других программ злоумышленников и увеличивать уязвимость устройства. При помощи этого вируса создаются зомби-сети, которые используются для атак. Они называются ботнеты. Бэкдоры способны отслеживать трафик устройства и выполнять вредоносные команды.

Эксплойты

Это особый тип программ, которые включают в себя код или данные, открывающие доступ к компьютерной системе через уязвимые места.

Читайте также!

Руткиты

Такие трояны нужны для маскировки каких-либо действий или объектов в системе. Они затрудняют обнаружение вирусов, что позволяет увеличить длительность работы вредоносных программ с устройством.

Дропперы / Загрузчики

Самой известной программой этого типа является Emotet. Она не может выполнять какой-либо код на устройстве, но позволяет загрузить в него другие вирусы. При этом программам-загрузчикам необходимо подключение к сети, тогда как дропперы способны работать без доступа к интернету.

Банковские трояны

Такие программы встречаются очень часто. Банковские трояны созданы для получения доступа к чужим счетам и конфиденциальным данным, что позволяет преступникам присваивать денежные средства.

Как правило, при работе такого вредоносного ПО используется фишинг. Жертва перенаправляется на поддельную страницу для ввода данных аутентификации. Обезопасить себя от этого вируса достаточно просто. Нужно использовать для входа в банковскую систему официальное приложение банка, а не сомнительные ссылки.

Трояны, выполняющие DDoS-атаки

Это вирусные атаки типа «отказ в обслуживании». На сервер обрушивается очень большое количество запросов. Обычно этот процесс реализуется при участии ботнетов, состоящих из взаимосвязанных компьютеров-зомби, на которые установлен вирус. При этом пользователю очень сложно догадаться, что на его систему оказывается воздействие, ведь устройство продолжает функционировать в обычном режиме.

В нужный момент ботнет активируется разработчиком и начинает свою деятельность. В июне 2020 года такой атаке подвергся сайт Аmazon. Скорость запросов составляла 2,3 терабайтов в секунду, что является рекордно большим значением. Компании удалось отразить эту интенсивную атаку и привести показатели к прежним значениям. Если бы злоумышленники добились успеха, то сайт перестал бы быть доступным для пользователей.

Скачать файлТрояны, имитирующие антивирусы

Что делают вирусы трояны этого типа? Они маскируются под антивирусную программу, не являясь ею. При запуске такого сервиса в устройстве обнаруживается множество вирусов, что вызывает страх у пользователя. Потом программа предлагает приобрести надёжную защиту от обнаруженных угроз, заплатив за неё.

Если пользователь согласится на покупку, то его платёжные данные попадут к злоумышленникам и будут использованы для кражи средств со счетов. Как обезопаситься от такого вируса? Не переходите по сомнительным ссылкам, заявляющим об обнаружении угроз. Пользуйтесь проверенным антивирусным ПО.

Похитители игровых аккаунтов

Чем опасен такой вирус троян? Он представляет угрозу для активных пользователей онлайн-игр. Эта программа ворует учётные записи игроков.

Трояны, атакующие приложения для обмена мгновенными сообщениями

В настоящее время приложения наподобие Skype и ICQ утратили свою былую популярность. Однако нельзя утверждать, что новые программы, пришедшие им на смену, полностью защищены от проникновения вирусов. WhatsApp и Telegram тоже являются уязвимыми для программ-вредителей. В 2020 году уже был зарегистрирован случай распространение троянов через Telegram.

на курсы от GeekBrains до 01 февраля

Разработчики программ для обмена сообщениями должны постоянно совершенствовать свои приложения, чтобы оставаться защищёнными от фишинговых атак, но никто не может дать 100 % гарантии, что пользователи находятся в полной безопасности.

Трояны-вымогатели

Пожалуй, самые известные из всех вирусов троянов. Они блокируют доступ к определенным данным или ко всему устройству, заставляя пользователя заплатить злоумышленнику установленный выкуп для разблокировки системы. Обычно на экране компьютера или телефона появляется заставка, от которой невозможно избавиться. Требования о перечислении денежных средств могут располагаться прямо на ней или поступить к пользователю по другому каналу.

SMS-трояны

На первый взгляд может показаться, что такие программы-вредители уже устарели. На самом деле многие люди продолжают пользоваться SMS-сообщениями. SMS-трояны работают различными методами. Они могут рассылать с вашего номера сообщения по международным номерам, заставляя вас оплачивать эту услугу. Кроме того, эти вредоносные программы способны подключаться к дорогим SMS -сервисам.

ТОП-100 площадок для поиска работы от GeekBrains

ТОП-100 площадок для поиска работы от GeekBrains

20 профессий 2023 года, с доходом от 150 000 рублей

20 профессий 2023 года, с доходом от 150 000 рублей

Чек-лист «Как успешно пройти собеседование»

Чек-лист «Как успешно пройти собеседование»

Трояны-шпионы

Что делает этот вирус троян? Он отслеживает всё, чем вы занимаетесь на компьютере. Эта вредоносная программа может делать снимки экрана, контролировать посещение сайтов и запуск приложений, передавая всю информацию о действиях пользователя злоумышленникам.

Трояны-сборщики адресов электронной почты

Такие вредоносные программы собирают адреса электронной почты пользователя на устройстве.

Есть и другие типы троянов, которые доставляют неудобства людям и представляют собой угрозу для системы:

- Трояны, вызывающие сбои архиватора.

- Трояны-кликеры.

- Трояны, уведомляющие злоумышленника.

- Трояны-прокси.

- Трояны для кражи аккаунтов.

Способы защиты от троянов

Существует множество вариантов проникновения программ-вредителей в систему. Вирусы могут попасть в ваш компьютер или телефон в результате открытия вложений, полученных по электронной почте, или перехода по незнакомой ссылке. Незнакомые программы или приложения также могут содержать в себе вредоносное ПО. Конечно, лучше заранее обезопасить себя от троянов, минимизировав работу с сомнительными источниками, чем устранять возникшую проблему.

Как мы уже говорили, трояны отличаются от вирусов, хоть и принято относить их к одному виду вредоносных программ. Вирусы распространяются по системе самостоятельно и не требуют постоянного контроля со стороны разработчика.

Трояны лишь предоставляют доступ к устройству и данным, которые на нём содержатся. Последствия заражения трояном могут быть не менее разрушительными, чем результаты вирусной атаки.

Удаление трояна является нелёгким делом. Если у вас возникли подозрения, что устройство атаковано вредоносной программой, обратите внимание на следующие моменты, которые смогут подтвердить ваши догадки:

- Во время пользования интернетом система сама переводит вас на страницы, которые вы не открывали.

- Нарушена работа антивируса. Он не включается вовсе или выдаёт ошибки при попытке использования.

- Панель инструментов Windows исчезла.

- Время от времени устройство выдаёт диалоговые окна, которые появляются независимо от ваших действий.

- Изменился фон и общее цветовое решение W

- Кнопка «Пуск» пропала или перестала работать.

- Вы не можете войти в систему, потому что ваш пароль перестал быть актуальным.

- Не работает сочетание клавиш Ctrl + Alt + Del.

- Кнопки мыши перестали выполнять прежние функции.

- Экран устройства самопроизвольно включается и выключается. Кроме того, его включение может сопровождаться появлением нетипичной заставки или «цветомузыки».

- Принтер начал работать независимо от ваших команд.

Вот несколько рекомендаций, которые помогут вам защитить своё устройство от проникновения троянов вирусов:

- Не открывайте электронные письма с незнакомых адресов. Если в письме есть вложение, то подумайте, нужно ли вам его открывать. Такие документы и ссылки часто содержат в себе трояны.

- Регулярно обновляйте программы и приложения, которые установлены на ваших устройствах. Обновления призваны исправить уязвимые места в ПО и минимизировать риск проникновения вируса.

- Не пользуйтесь макросами в программах Word и Excel.

- Не переходите по незнакомым и сомнительным ссылкам. Они могут привести вас на поддельный сайт, который установит на ваше устройство вредоносное программное обеспечение в фоновом режиме.

- Загружайте любые программы только из проверенных источников. Особенно это касается мобильных приложений. Если нужная программа отсутствует в Google Play Store и Apple Store,то следует задуматься о её безопасности.

- Зайдите в настройки и установите отображение всех расширений файлов. Тогда вы сразу заметите, если какой-либо файл на самом деле является не тем, чем кажется. Например, изображение имеет расширение не jpg, a exe.

Читайте также!

Виды компьютерных вирусов: можно ли от них защититьсяПодробнее

- При посещении сайтов и сервисов, связанных с платёжными системами и владеющих конфиденциальными данными пользователя, используйте двухфакторную аутентификацию. Это позволит обезопасить данные от злоумышленников и запретить доступ к вашему аккаунту даже в том случае, если им удастся завладеть паролем.

- Время от времени проверяйте систему на наличие вредоносных программ при помощи антивирусного ПО.

- Производите резервное копирование данных. Это касается как облачных сервисов, так и физических носителей информации.

Будьте осторожны при работе в интернете, не переходите по незнакомым ссылкам в электронных письмах и в сети, для установки программ и приложений пользуйтесь только проверенными источниками. Не забывайте регулярно обновлять операционную систему и проводить проверку компьютера или мобильного устройства при помощи антивирусной программы.

9 666

9 666

0

0

Разберем 11 самых важных жизненных вопросов

Разберем 11 самых важных жизненных вопросов